참고할 문서

CISCO SDN (www.oss.kr에서 download한 pdf 문서)

https://www.oss.kr/editor/file/3bd27047/download/99fb53a9-31c4-46f9-91ad-79eeaa927f16

위 문서에서 중요한 부분만 발췌한 내용 (아래)

ACI & Kubernetes – The Cisco K8s CNI

CISCO ACI와 Kubernetes 조합으로 Network를 구성하고 싶다면, 아래 Documents를 참고할 것.

ACI & Kubernetes - The Cisco K8s CNI (Part One) - Haystack Networks

A look and review of the integration between Cisco ACI, Kubernetes and the Cisco K8 CNI.

haystacknetworks.com

Enable Consistent Application Services for Containers

Seamless developer experience intended to maintain the simplicity of Kubernetes while still enabling advanced capabilities within the Cisco ACI fabric, and maintaining application availability, security, and visibility across the infrastructure.

blogs.cisco.com

YouTube 영상: Kubernetes integration with CISCO ACI

ACI Networking Plugin for Kubernetes

https://pubhub.devnetcloud.com/media/netdevops-live/site/files/s01t07.pdf

ACI CNI Plugin (GitHub Source Code)

GitHub - noironetworks/aci-containers: Plugins for integrating ACI with container orchestration systems

Plugins for integrating ACI with container orchestration systems - GitHub - noironetworks/aci-containers: Plugins for integrating ACI with container orchestration systems

github.com

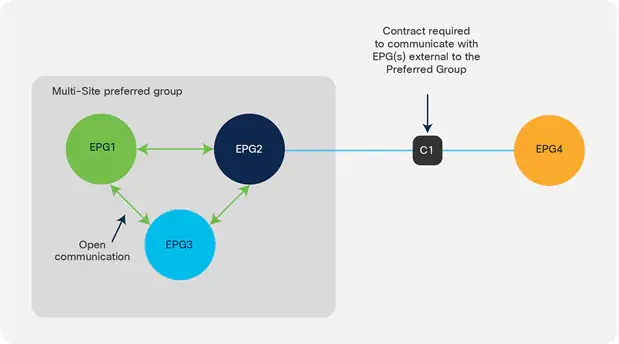

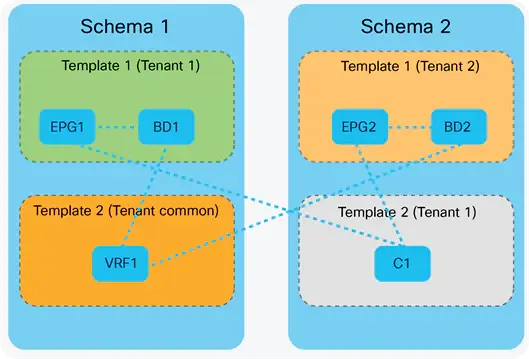

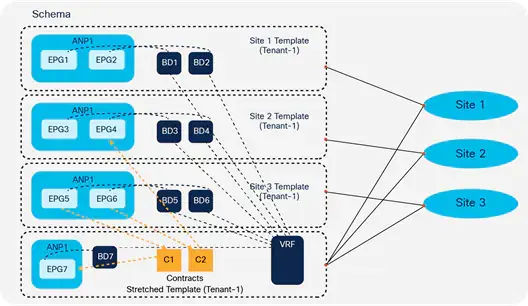

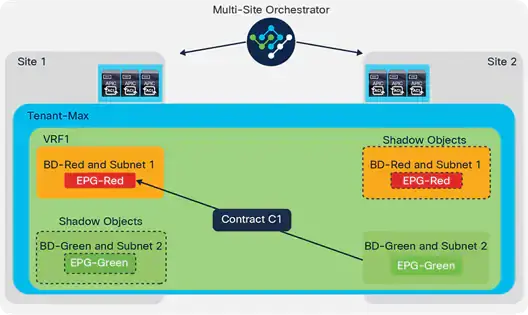

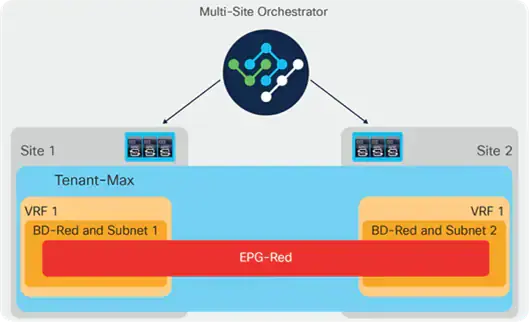

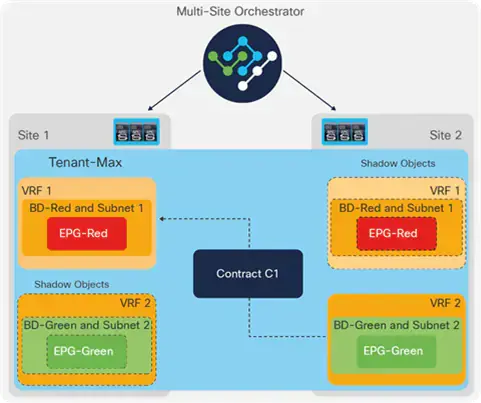

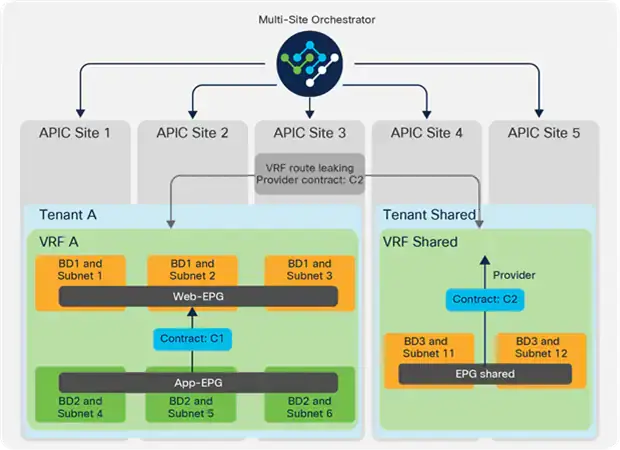

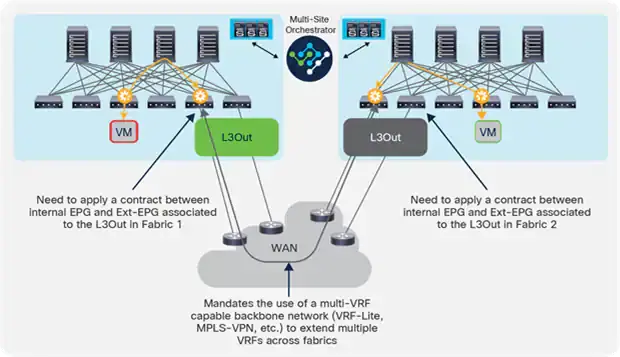

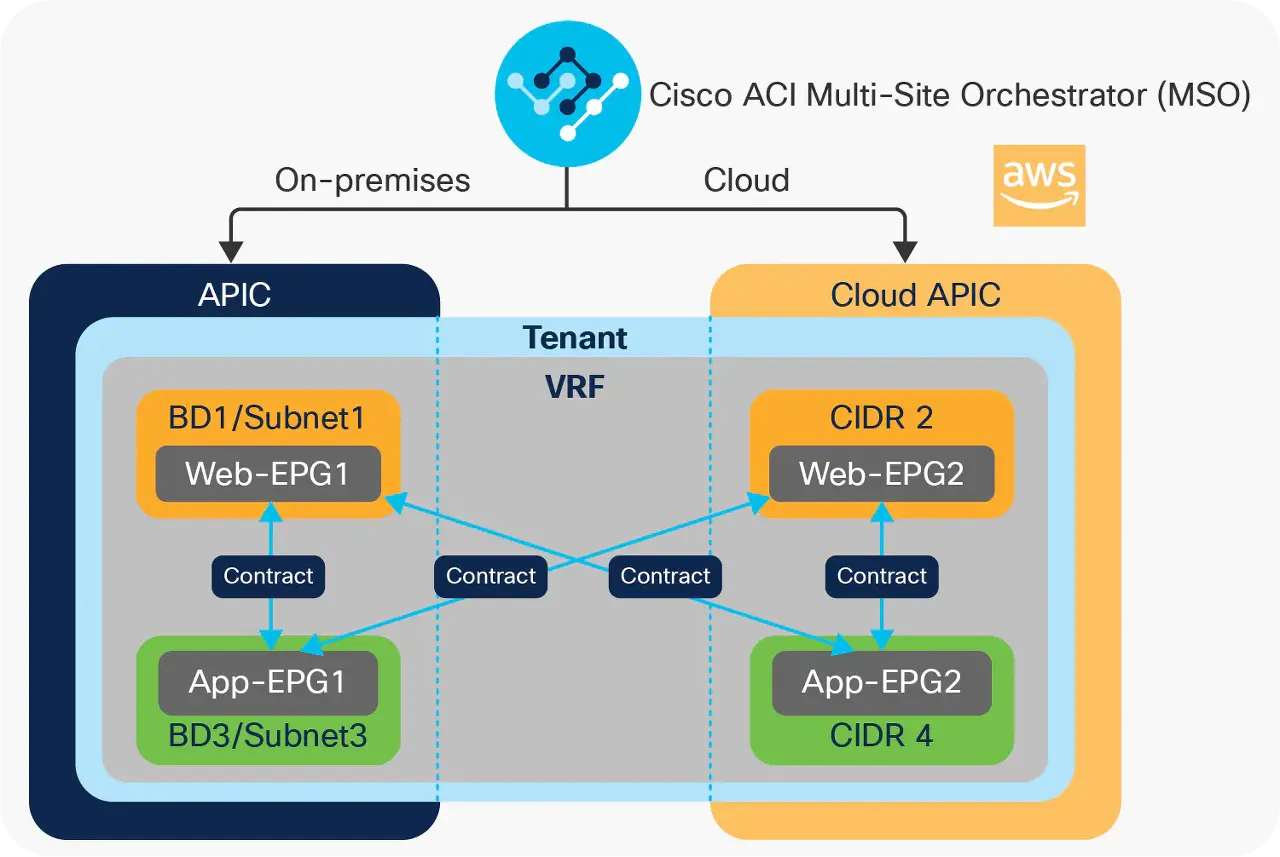

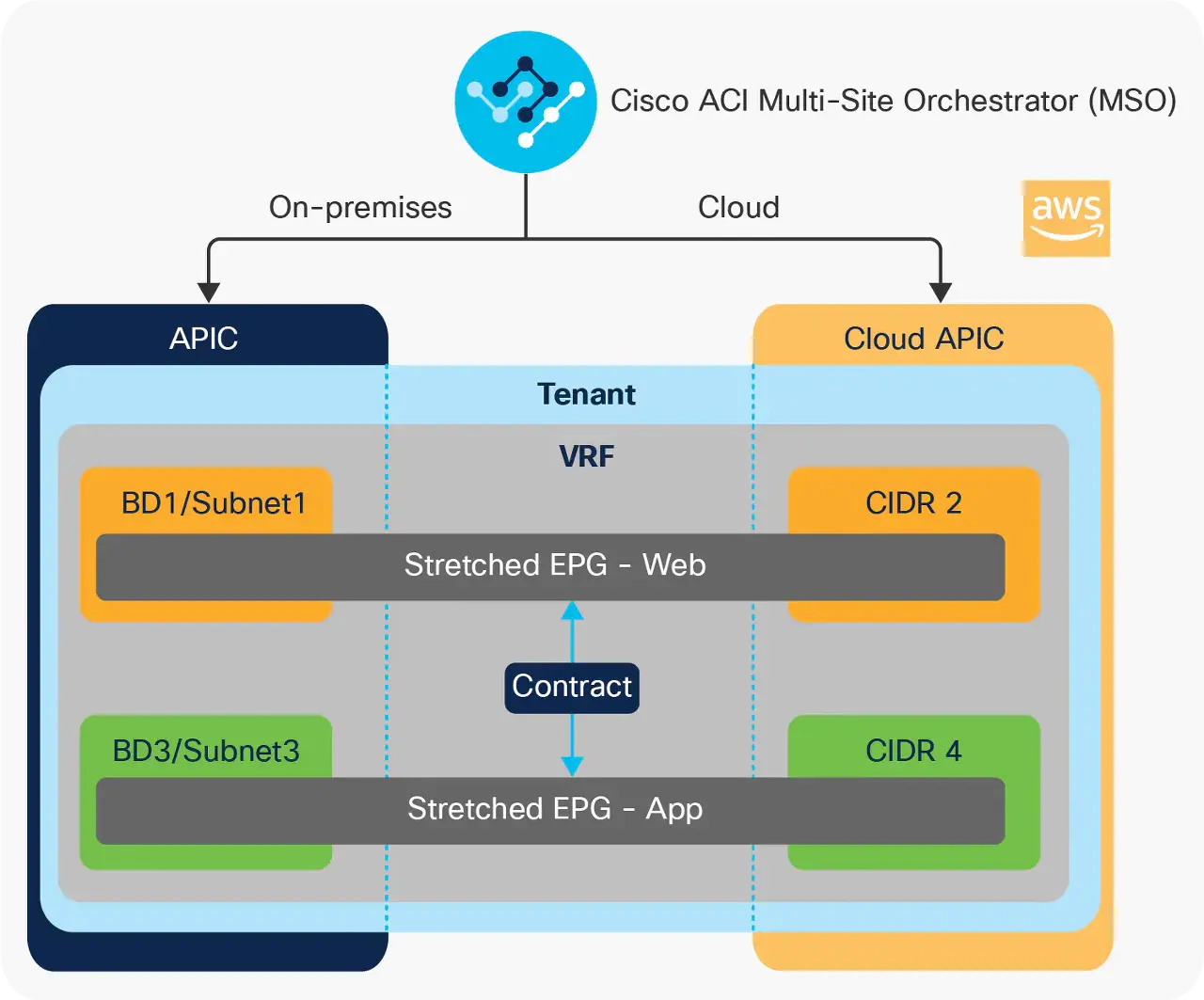

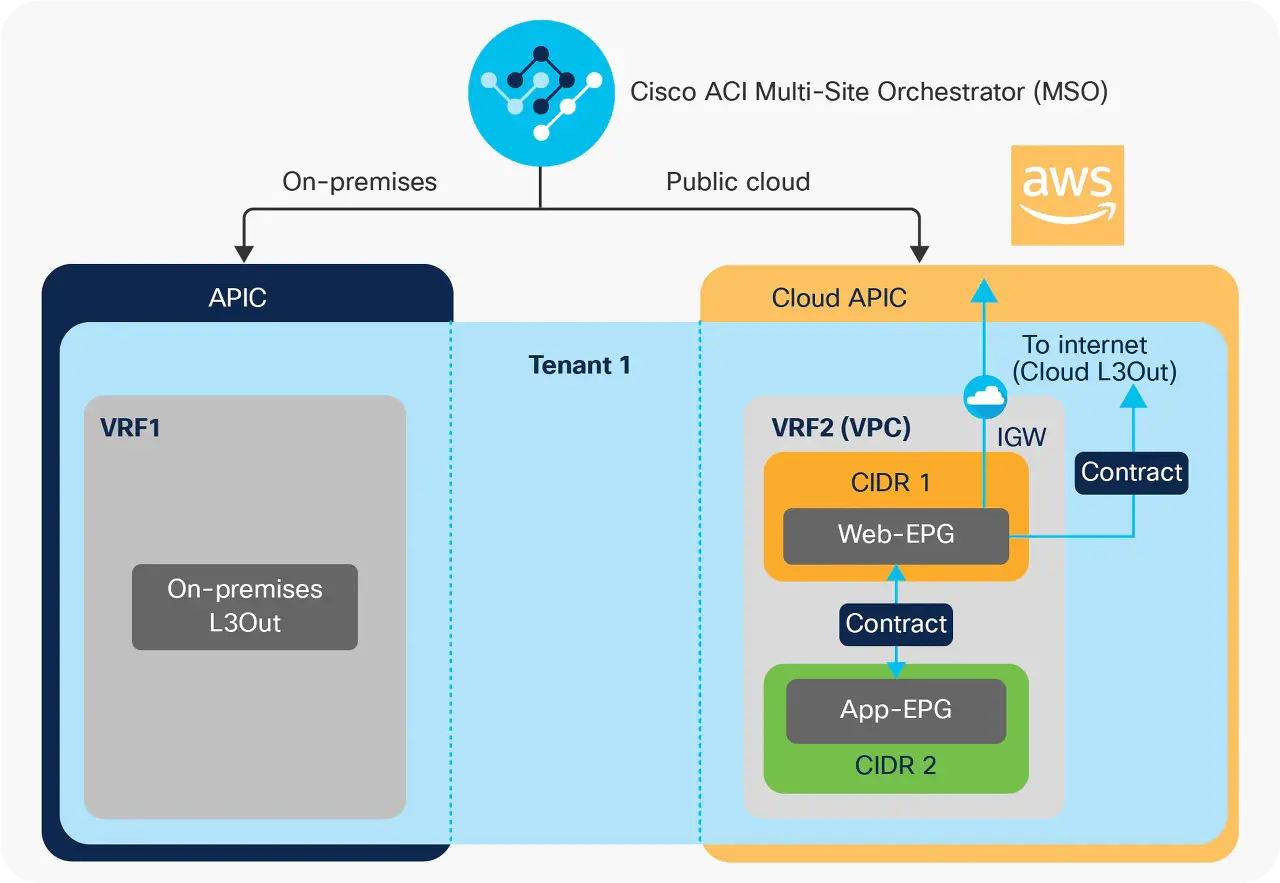

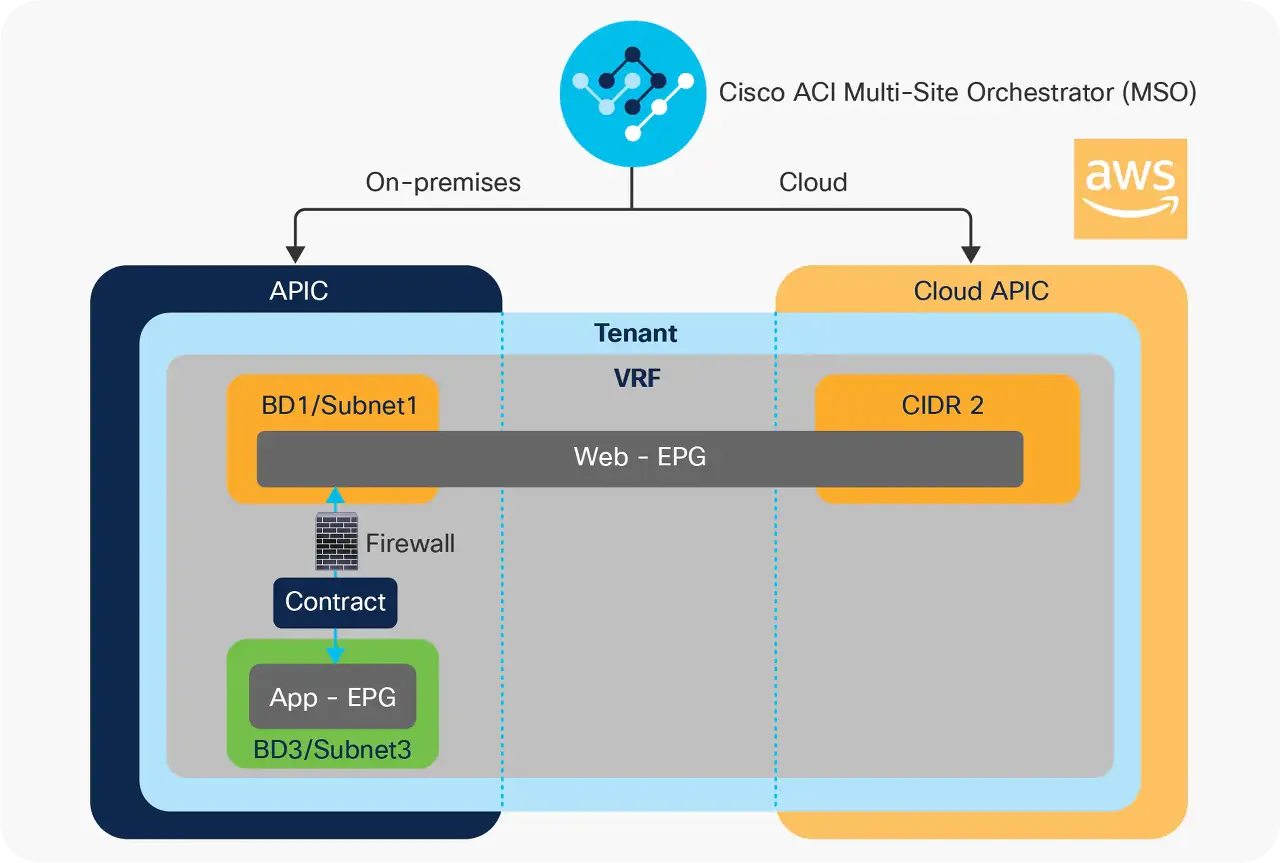

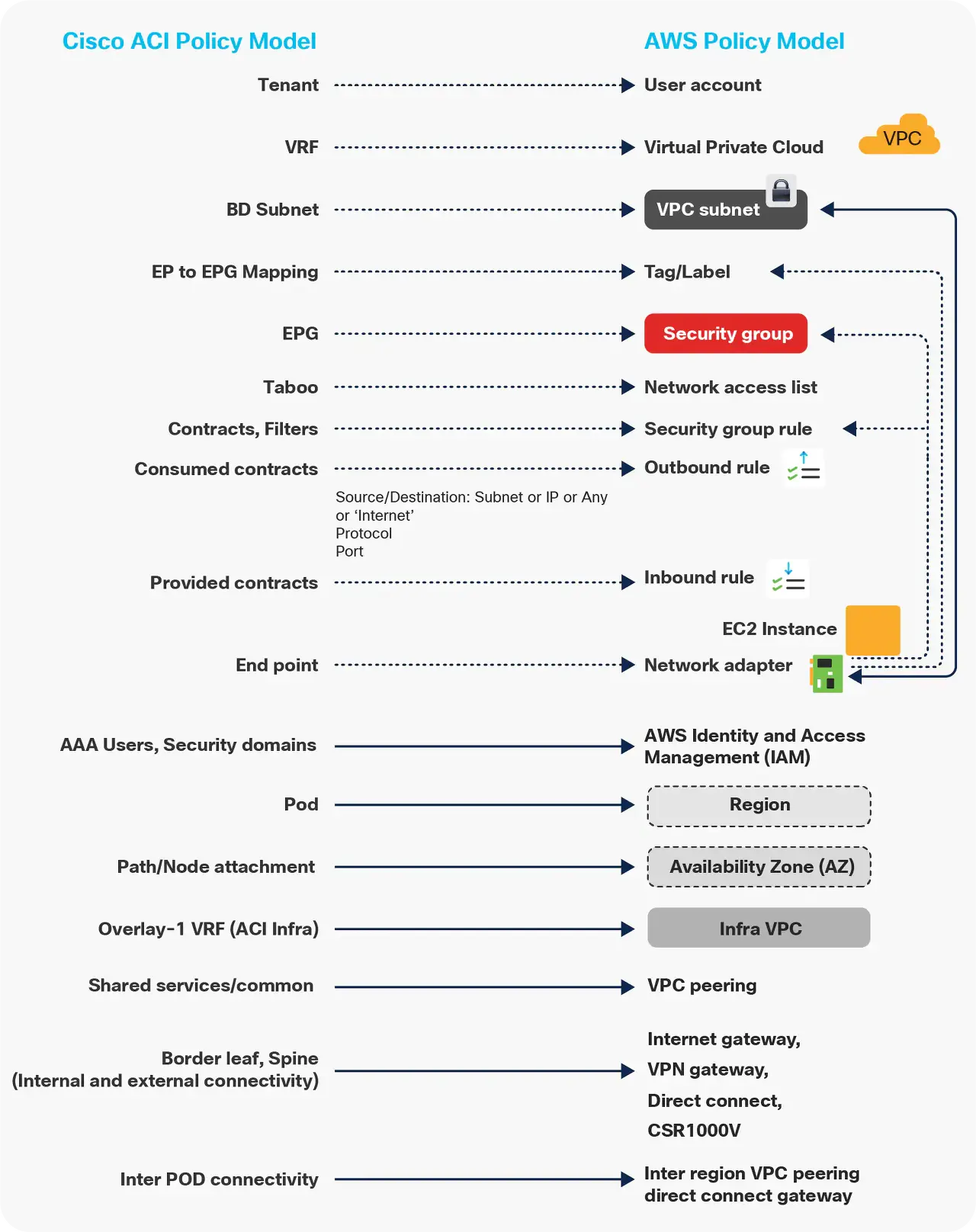

EPG, Contract, AP(Application Profile), BD(Broadcast Domain) 등 개념이 머릿속에 잘 그려지지 않아서

이런 개념을 Use Case로 그린 Diagram만 우선 보고자 한다.

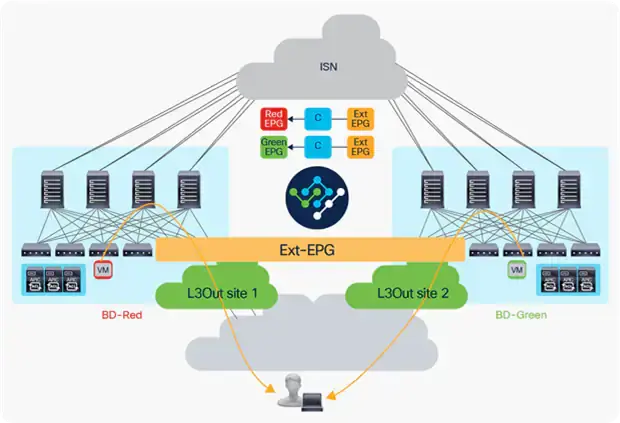

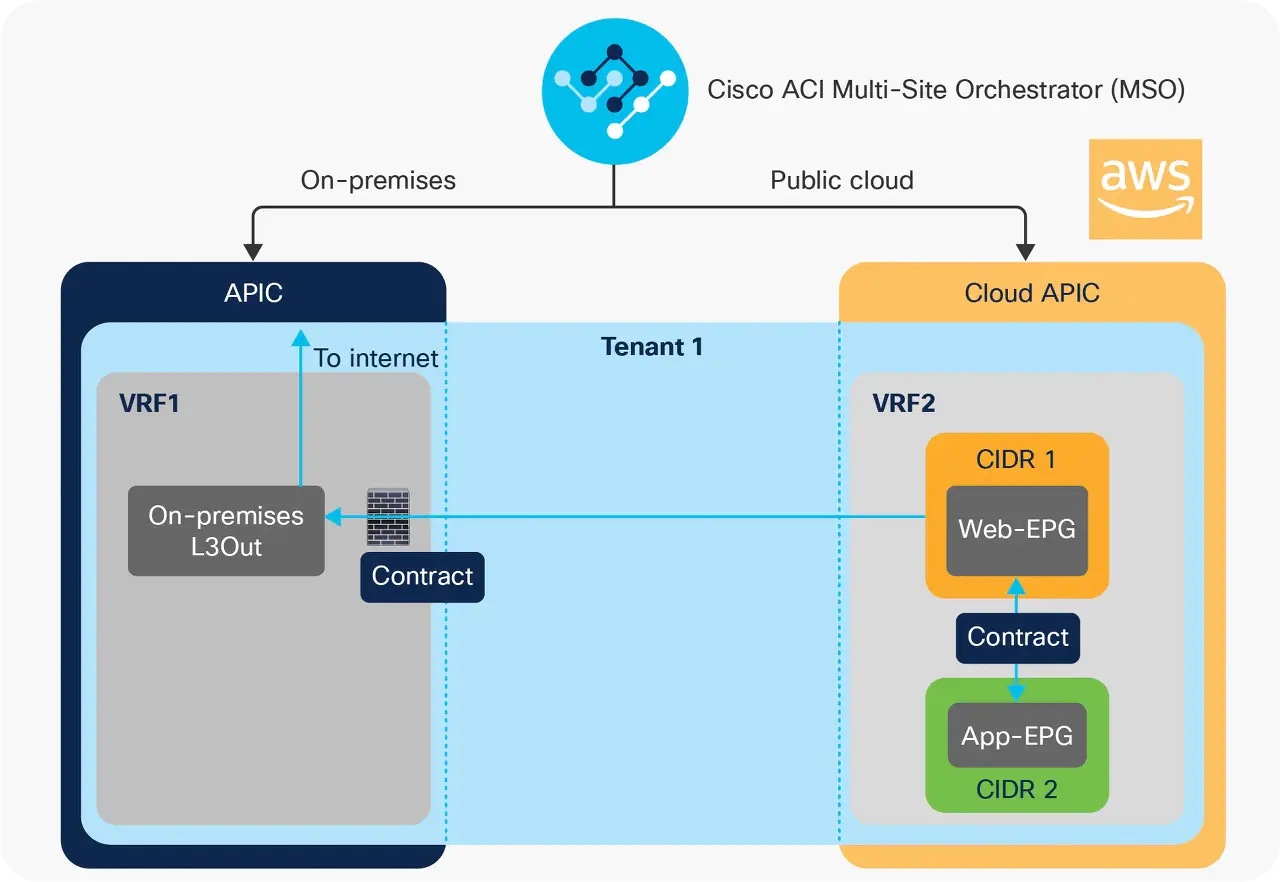

Cisco ACI Multi-Site Architecture White Paper (2021-11-23)

Cisco Application Centric Infrastructure - Cisco ACI Multi-Site Architecture White Paper

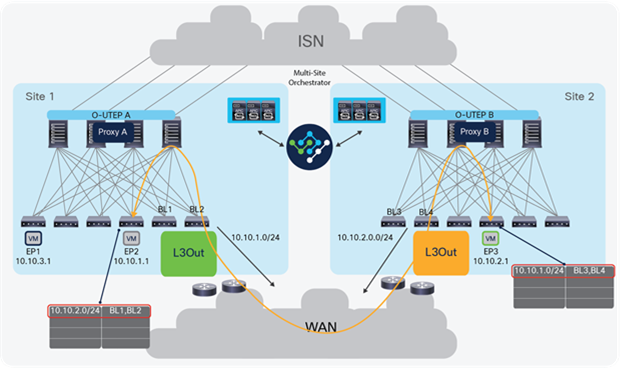

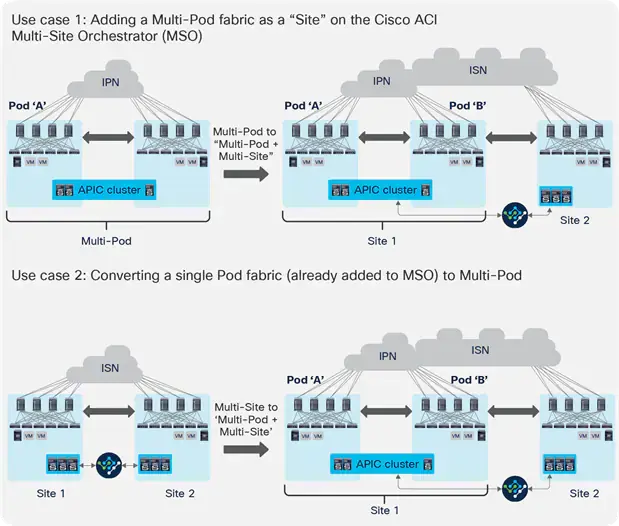

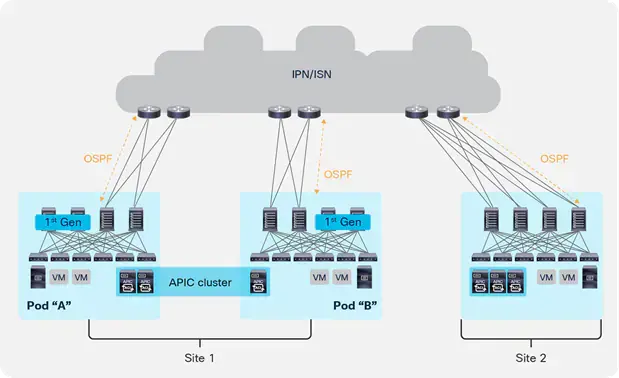

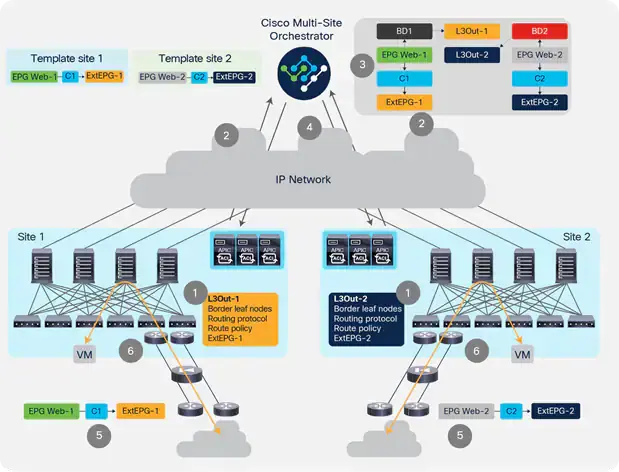

Cisco Application Centric Infrastructure (Cisco ACI) as a pervasive fabric technology, enterprises and service providers commonly need to interconnect separate Cisco ACI fabrics.

www.cisco.com

Cisco Application Centric Infrastructure - White Papers

Cisco Application Centric Infrastructure - white papers

www.cisco.com

'Network' 카테고리의 다른 글

| 10G L3 Switch 장비 추천 (NEXTU 3424GL3-10G) (3) | 2023.04.13 |

|---|---|

| Linux Networking Control with C language, Golang (Netfilter, Netlink) (0) | 2023.03.03 |

| GNS3, CISCO Switch 명령 모음 및 동영상 강의 (0) | 2022.07.02 |

| GNS3 사용을 위한 CISCO IOS 구하는 방법 (0) | 2022.07.01 |

| BFD (Bidirectional Forwarding Detection) 개요, 예제 (0) | 2022.06.29 |