작성일: 2024년 3월 28일

Oracle Cloud Infra(OCI)에서 VM instance를 생성하는 것은 Web Console에서 권고값을 따라

"다음", "OK" 같은 버튼만 누르면 쉽게 처리할 수 있다.

그런데 이렇게 생성한 VM instance에 SSH 접속하려고 하면, Oracle 매뉴얼처럼 수행했을 때 잘 안 된다.

SSH 접속이 안 되는 원인이 OS Image 마다 조금 달랐다.

참고: VM instance에 기본 로그인 계정 설정하기

Oracle OCI Web Console에서 VM instance에 console 화면에 접근하려면,

VM instance를 생성하는 시점에 cloud-init 스크립트에 Login 계정을 설정해야 한다. (ID, Password 등)

아래 블로그에 자세한 방법과 예제가 있다. 예제를 보고 따라하면 된다.

https://andrewpage.tistory.com/171

Case: "Oracle Linux 8 Image"를 이용하여 VM Instance를 만든 경우

방화벽이 활성화되어 있어서 Source IP address가 동일 Subnet이 아닌 경우 SSH 접속이 막고 있다.

아래 명령을 수행해서 방화벽을 끄면 된다.

$ systemctl stop firewalld

$ systemctl disable firwalld

초기 작업을 위해 위와 같이 방화벽을 우선 끄고 SSH 접속하고, 어느 정도 Network과 관련한 설정을 변경하고 나면

다시 firewalld 서비스를 활성화해야 한다. (보안을 위해서 꼭 잊지 말고 해야 한다)

Case: "Ubuntu 22.04 Image"를 이용하여 VM Instance를 만든 경우

Ubuntu 22.04 VM instance는 다행히 Ubuntu Firewall 서비스가 꺼져 있다.

그런데 Netfilter가 특정 몇개 Port를 제외하고 모두 Reject 하도록 설정되어 있다.

그러므로 Netfilter의 Rule을 조정할 필요가 있다. (아래 명령을 참고)

$ iptables -F

그리고 아래와 같이 iptables rule을 다시 구성했다.

아래 스크립트 중에서 "FIXME" 라고 코멘트 추가한 부분을 참고하면 된다.

$ cat /etc/iptables/rules.v4

# CLOUD_IMG: This file was created/modified by the Cloud Image build process

# iptables configuration for Oracle Cloud Infrastructure

# See the Oracle-Provided Images section in the Oracle Cloud Infrastructure

# documentation for security impact of modifying or removing these rule

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [463:49013]

:InstanceServices - [0:0]

-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

-A INPUT -p icmp -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -p udp --sport 123 -j ACCEPT

## FIXME: Domain Name Server 접근을 허용하는 Rule 추가

-I INPUT -p udp -m udp --dport 53 -j ACCEPT

## FIXME: SSH 접속할 포트를 변경

-A INPUT -p tcp -m state --state NEW -m tcp --dport 2022 -j ACCEPT

-A INPUT -j REJECT --reject-with icmp-host-prohibited

-A FORWARD -j REJECT --reject-with icmp-host-prohibited

... 이하 생략 ...

위와 같이 /etc/iptables/rules.v4 를 수정하고, 깔끔하게 VM instance를 Restart하고 SSH를 접속해보자~

잘 접속될 것이다. ^^

'Virtualization' 카테고리의 다른 글

| kvm virsh, virt-install, qemu 명령 사용법 (자주 사용하는 명령 모음) (0) | 2024.08.07 |

|---|---|

| Cloud Infra 실제 사용 비용 (사용자가 체감하는 실질 요금) (0) | 2024.04.09 |

| Public Cloud Infra 사용시 주의할 점 (숨겨진 비용, Hidden Cost) (0) | 2024.04.09 |

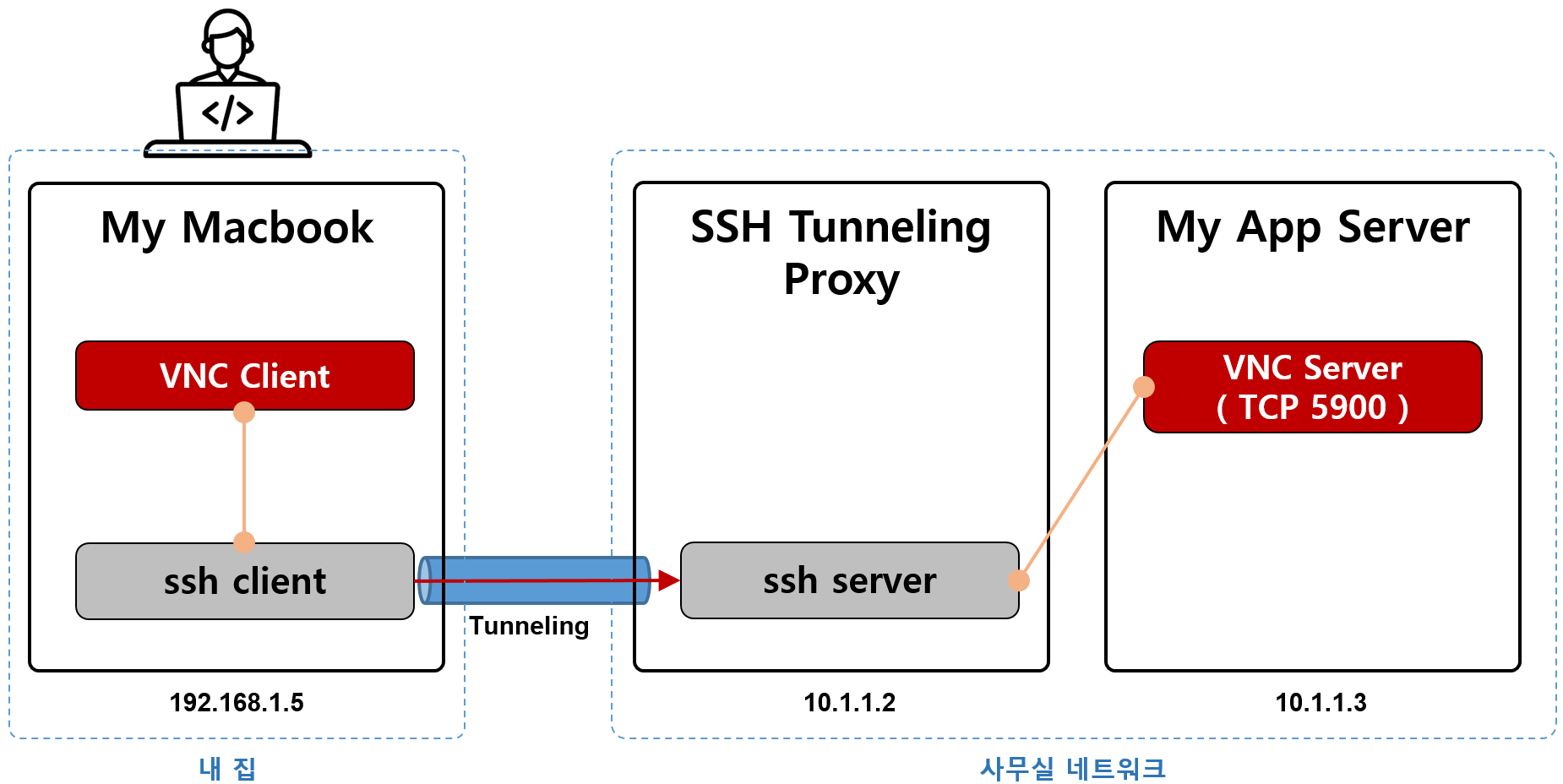

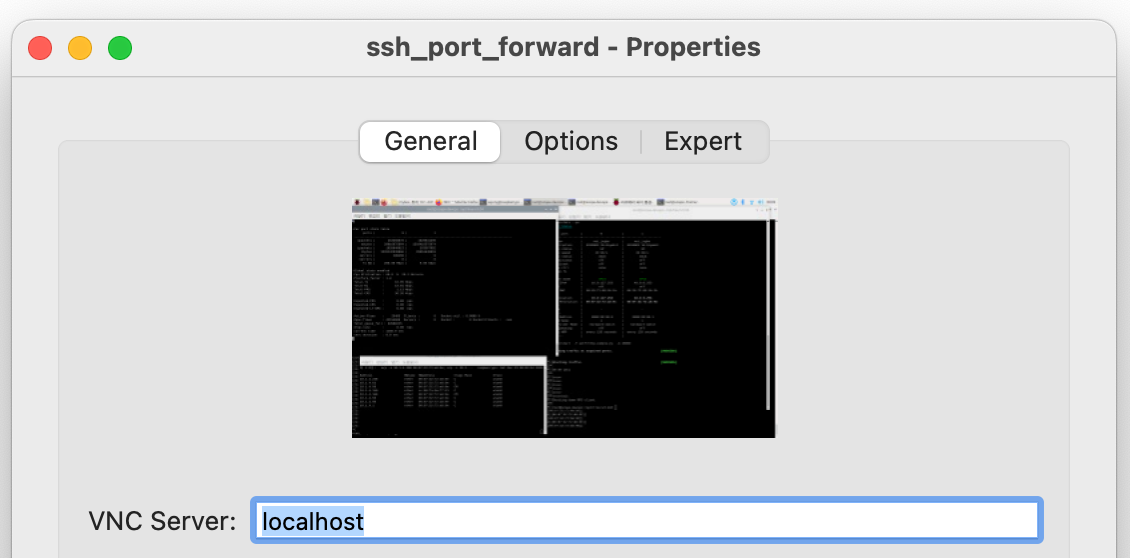

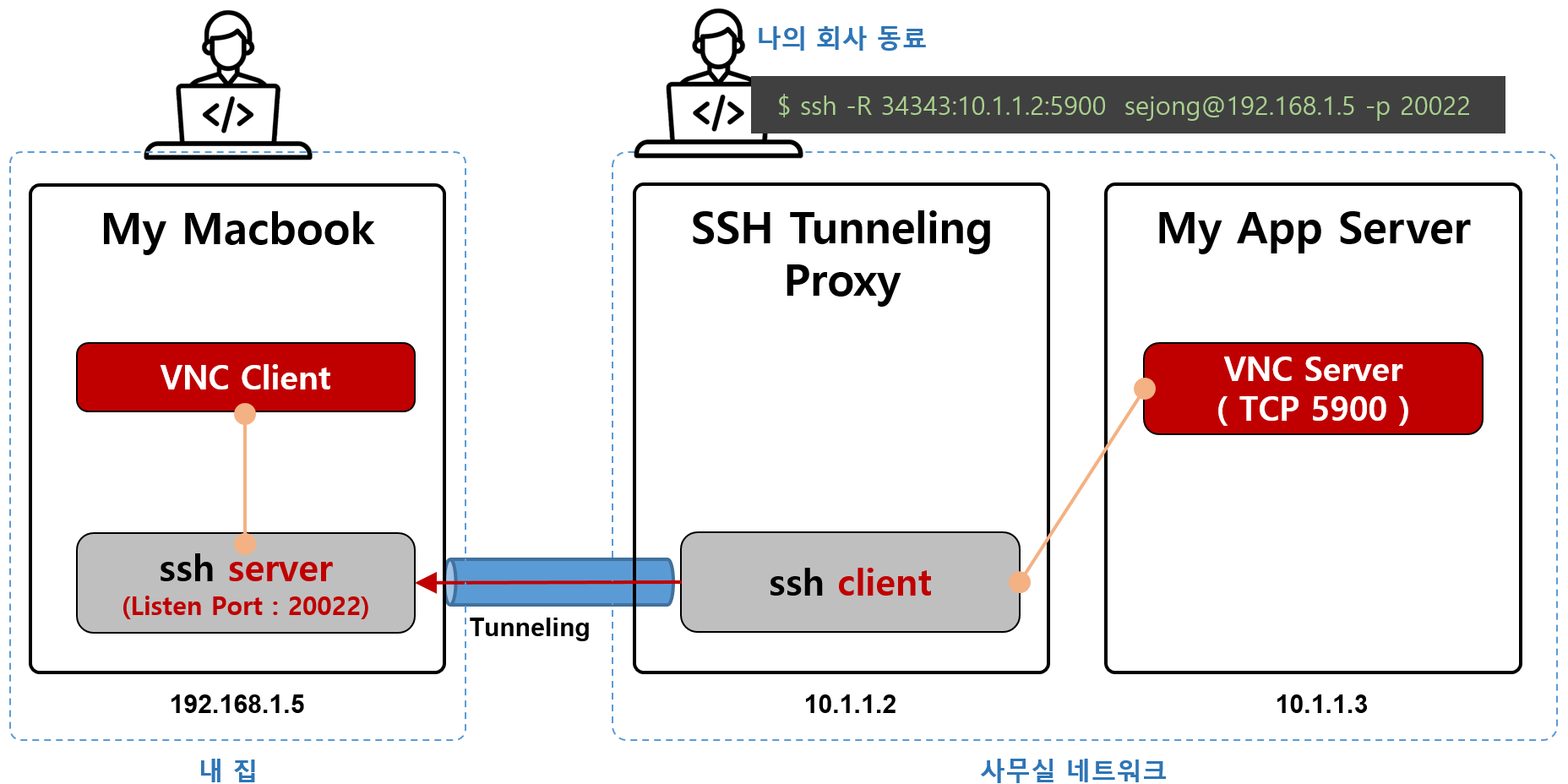

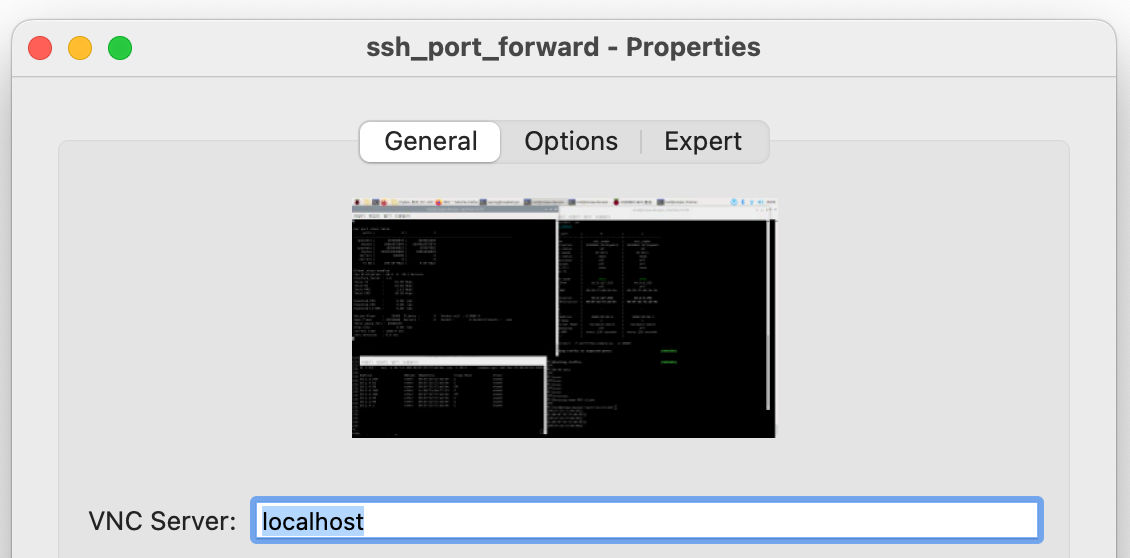

| Virtual Machine Manager로 원격지의 QEMU/KVM에 접속 (KVM Remote Connect) (0) | 2024.03.12 |

| VirtualBox CLI(Command)를 이용하여 VM 관리하기 (0) | 2024.02.16 |